I en tid med høyhastighetsnettverk og skybasert infrastruktur har effektiv nettverkstrafikkovervåking i sanntid blitt en hjørnestein i pålitelig IT-drift. Etter hvert som nettverk skaleres for å støtte koblinger på over 10 Gbps, containeriserte applikasjoner og distribuerte arkitekturer, er tradisjonelle trafikkovervåkingsmetoder – som full pakkeregistrering – ikke lenger gjennomførbare på grunn av deres høye ressursforbruk. Det er her sFlow (sampled Flow) kommer inn i bildet: en lett, standardisert nettverkstelemetriprotokoll designet for å gi omfattende innsikt i nettverkstrafikk uten å lamme nettverksenheter. I denne bloggen skal vi svare på de viktigste spørsmålene om sFlow, fra den grunnleggende definisjonen til den praktiske driften i Network Packet Brokers (NPB-er).

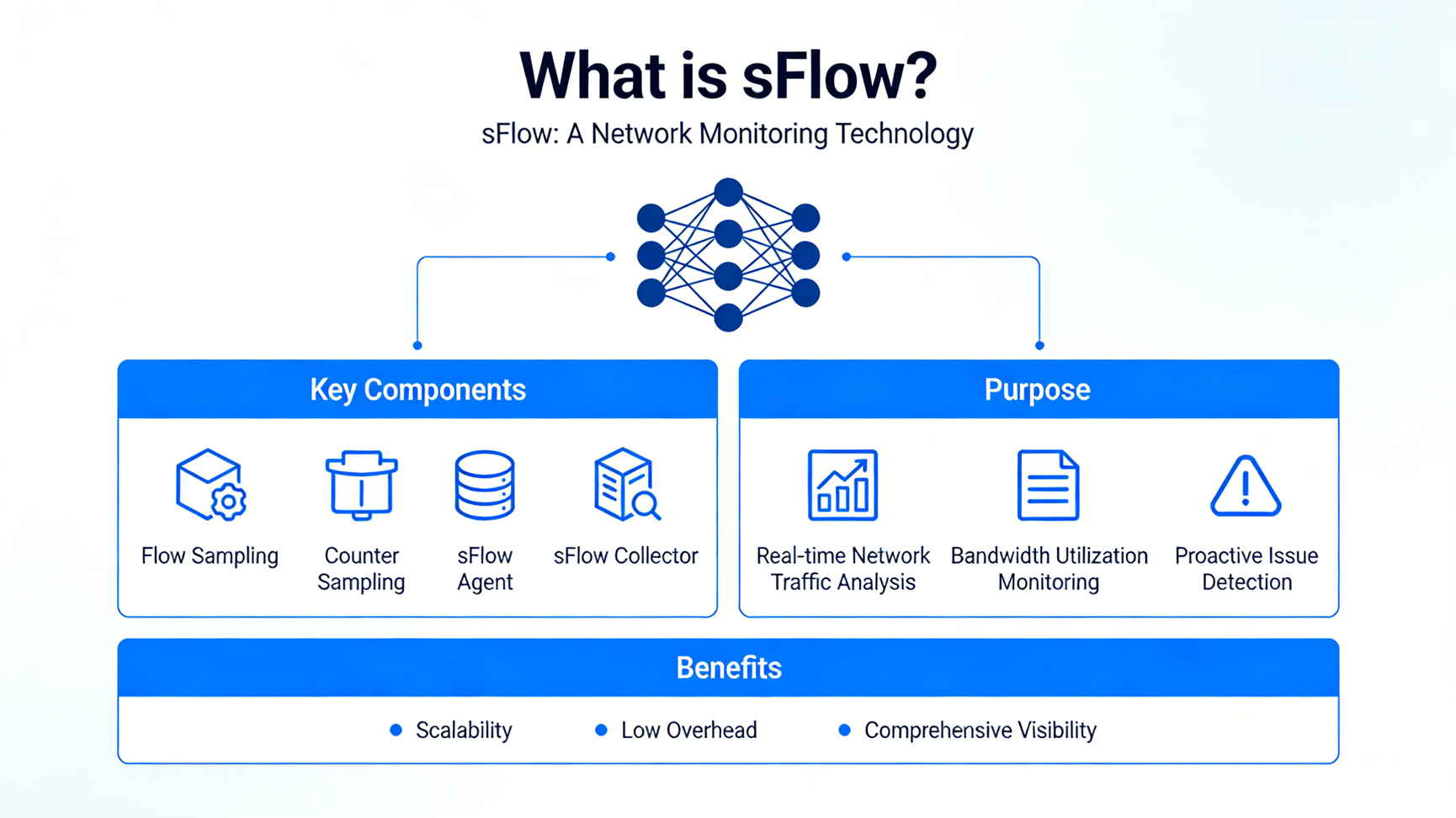

1. Hva er sFlow?

sFlow er en åpen, industristandardisert protokoll for nettverkstrafikkovervåking utviklet av Inmon Corporation, definert i RFC 3176. I motsetning til hva navnet antyder, har sFlow ingen iboende "flytsporings"-logikk – det er en samplingsbasert telemetriteknologi som samler inn og eksporterer nettverkstrafikkstatistikk til en sentral samler for analyse. I motsetning til tilstandsfulle protokoller som NetFlow, lagrer ikke sFlow flytposter på nettverksenheter; i stedet fanger den opp små, representative utvalg av trafikk og enhetstellere, og videresender deretter disse dataene umiddelbart til en samler for behandling.

I kjernen er sFlow designet for skalerbarhet og lavt ressursforbruk. Den er innebygd i nettverksenheter (svitsjer, rutere, brannmurer) som en sFlow-agent, noe som muliggjør sanntidsovervåking av høyhastighetskoblinger (opptil 10 Gbps og mer) uten å forringe enhetens ytelse eller nettverksgjennomstrømning. Standardiseringen sikrer kompatibilitet på tvers av leverandører, noe som gjør den til et universelt valg for heterogene nettverksmiljøer.

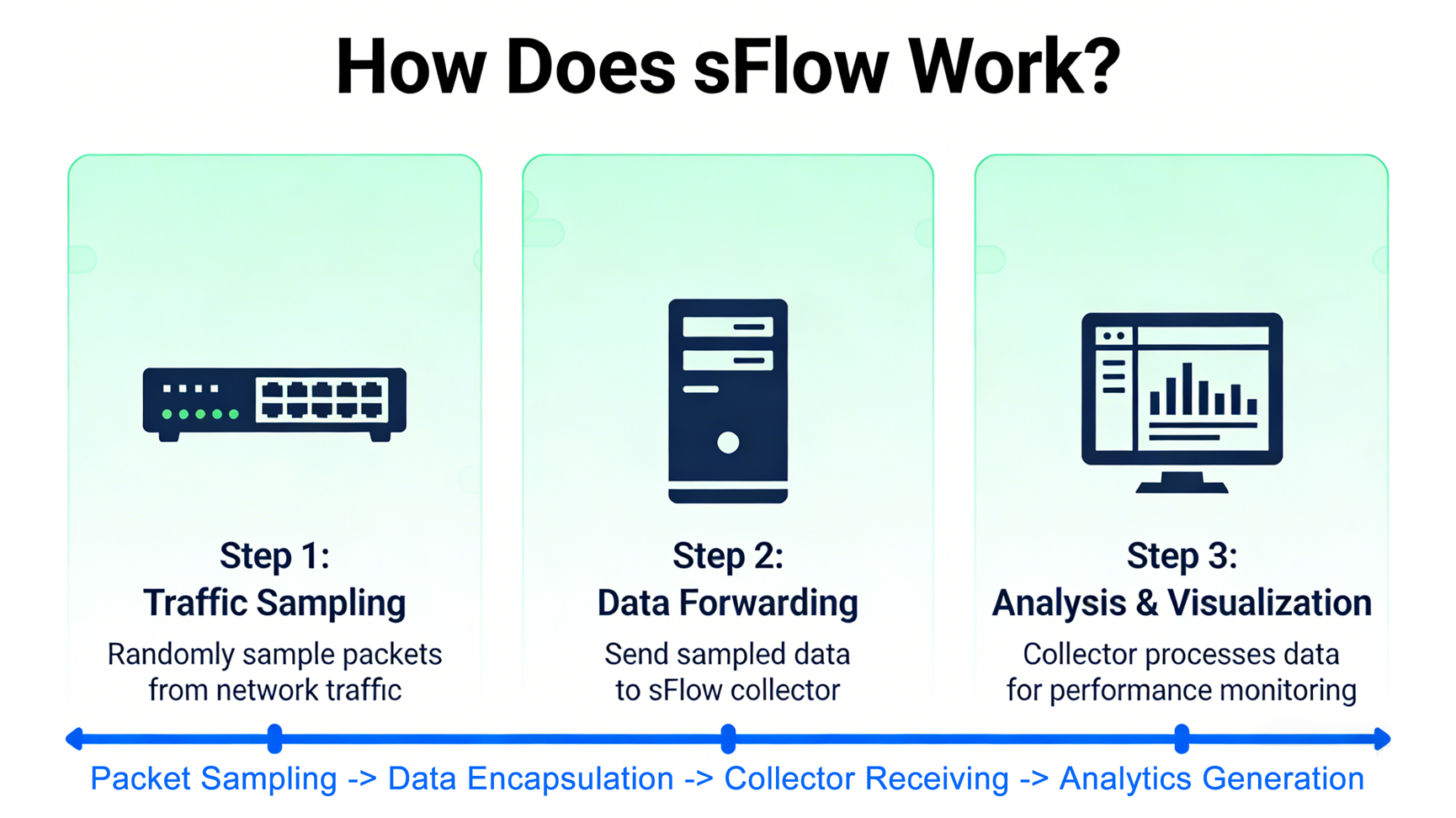

2. Hvordan fungerer sFlow?

sFlow opererer på en enkel arkitektur med to komponenter: sFlow Agent (innebygd i nettverksenheter) og sFlow Collector (en sentralisert server for dataaggregering og -analyse). Arbeidsflyten dreier seg om to viktige samplingsmekanismer – pakkesampling og tellersampling – og dataeksport, som beskrevet nedenfor:

2.1 Kjernekomponenter

– sFlow Agent: En lett programvaremodul innebygd i nettverksenheter (f.eks. Cisco-svitsjer, Huawei-rutere). Den er ansvarlig for å samle inn trafikkprøver og tellerdata, innkapsle disse dataene i sFlow-datagrammer og sende dem til innsamleren via UDP (standardport 6343).

– sFlow Collector: Et sentralisert system (fysisk eller virtuelt) som mottar, analyserer, lagrer og analyserer sFlow-datagrammer. I motsetning til NetFlow-samlere må sFlow-samlere håndtere rå pakkeoverskrifter (vanligvis 60–140 byte per prøve) og analysere dem for å trekke ut meningsfull innsikt – denne fleksibiliteten gir støtte for ikke-standardiserte pakker som MPLS, VXLAN og GRE.

2.2 Viktige utvalgsmekanismer

sFlow bruker to komplementære prøvetakingsmetoder for å balansere synlighet og ressurseffektivitet:

1- Pakkeuttak: Agenten tar tilfeldige prøver av innkommende/utgående pakker på overvåkede grensesnitt. For eksempel betyr en samplingsfrekvens på 1:2048 at agenten fanger opp 1 av hver 2048 pakker (standard samplingsfrekvens for de fleste enheter). I stedet for å fange opp hele pakker, samler den bare inn de første bytene av pakkehodet (vanligvis 60–140 byte), som inneholder kritisk informasjon (kilde-/destinasjons-IP, port, protokoll) samtidig som overhead minimeres. Samplingsfrekvensen er konfigurerbar og bør justeres basert på nettverkstrafikkvolum – høyere hastigheter (flere prøver) forbedrer nøyaktigheten, men øker ressursbruken, mens lavere hastigheter reduserer overhead, men kan overse sjeldne trafikkmønstre.

2- Tellerdata: I tillegg til pakkeprøver samler agenten jevnlig inn tellerdata fra nettverksgrensesnitt (f.eks. byte sendt/mottatt, pakkefall, feilrater) med faste intervaller (standard: 10 sekunder). Disse dataene gir kontekst om enhets- og lenketilstand, og utfyller pakkeprøvene for å gi et komplett bilde av nettverksytelsen.

2.3 Dataeksport og -analyse

Når agenten er samlet inn, innkapsler den pakkeprøver og tellerdata i sFlow-datagrammer (UDP-pakker) og sender dem til samleren. Samleren analyserer disse datagrammene, aggregerer dataene og genererer visualiseringer, rapporter eller varsler. For eksempel kan den identifisere de som snakker mest, oppdage unormale trafikkmønstre (f.eks. DDoS-angrep) eller spore båndbreddeutnyttelse over tid. Samplingsfrekvensen er inkludert i hvert datagram, slik at samleren kan ekstrapolere dataene for å estimere det totale trafikkvolumet (f.eks. impliserer 1 prøve av 2048 ~2048 ganger den observerte trafikken).

3. Hva er kjerneverdien til sFlow?

sFlows verdi stammer fra den unike kombinasjonen av skalerbarhet, lave driftskostnader og standardisering – og adresserer de viktigste smertepunktene ved moderne nettverksovervåking. Kjerneverdiforslagene er:

3.1 Lave ressurskostnader

I motsetning til full pakkeregistrering (som krever lagring og behandling av hver pakke) eller tilstandsfulle protokoller som NetFlow (som vedlikeholder flyttabeller på enheter), bruker sFlow sampling og unngår lokal datalagring. Dette minimerer CPU-, minne- og båndbreddebruk på nettverksenheter, noe som gjør den ideell for høyhastighetskoblinger og ressursbegrensede miljøer (f.eks. små til mellomstore bedriftsnettverk). Den krever ingen ekstra maskinvare- eller minneoppgraderinger for de fleste enheter, noe som reduserer distribusjonskostnadene.

3.2 Høy skalerbarhet

sFlow er designet for å skaleres med moderne nettverk. Én enkelt innsamler kan overvåke titusenvis av grensesnitt på tvers av hundrevis av enheter, og støtte koblinger på opptil 100 Gbps og mer. Samplingsmekanismen sikrer at selv om trafikkvolumet øker, forblir agentens ressursbruk håndterbar – kritisk for datasentre og nettverk av operatørkvalitet med massive trafikkbelastninger.

3.3 Omfattende nettverkssynlighet

Ved å kombinere pakkesampling (for trafikkinnhold) og tellersampling (for enhets-/lenkehelse), gir sFlow ende-til-ende-innsikt i nettverkstrafikk. Den støtter trafikk fra lag 2 til lag 7, noe som muliggjør overvåking av applikasjoner (f.eks. web, P2P, DNS), protokoller (f.eks. TCP, UDP, MPLS) og brukeratferd. Denne innsikten hjelper IT-team med å oppdage flaskehalser, feilsøke problemer og optimalisere nettverksytelsen proaktivt.

3.4 Leverandørnøytral standardisering

Som en åpen standard (RFC 3176) støttes sFlow av alle større nettverksleverandører (Cisco, Huawei, Juniper, Arista) og integreres med populære overvåkingsverktøy (f.eks. PRTG, SolarWinds, sFlow-RT). Dette eliminerer leverandørbinding og lar organisasjoner bruke sFlow på tvers av heterogene nettverksmiljøer (f.eks. blandede Cisco- og Huawei-enheter).

4. Typiske bruksscenarier for sFlow

sFlows allsidighet gjør den egnet for et bredt spekter av nettverksmiljøer, fra små bedrifter til store datasentre. De vanligste bruksscenariene inkluderer:

4.1 Overvåking av datasenternettverk

Datasentre er avhengige av høyhastighetskoblinger (10 Gbps+) og støtter tusenvis av virtuelle maskiner (VM-er) og containeriserte applikasjoner. sFlow gir sanntidsinnsikt i nettverkstrafikk fra leaf-spine til leaf, og hjelper IT-team med å oppdage «elefantstrømmer» (store, langvarige strømmer som forårsaker overbelastning), optimalisere båndbreddeallokering og feilsøke kommunikasjonsproblemer mellom VM/containere. Det brukes ofte med SDN (programvaredefinert nettverk) for å muliggjøre dynamisk trafikkteknikk.

4.2 Nettverksadministrasjon for bedriftscampus

Bedriftscampuser krever kostnadseffektiv, skalerbar overvåking for å spore ansatttrafikk, håndheve båndbredderegler og oppdage avvik (f.eks. uautoriserte enheter, P2P-fildeling). sFlows lave overhead gjør det ideelt for campus-svitsjer og -rutere, slik at IT-team kan identifisere båndbreddeslukere, optimalisere applikasjonsytelsen (f.eks. Microsoft 365, Zoom) og sikre pålitelig tilkobling for sluttbrukere.

4.3 Nettdrift på operatørnivå

Teleoperatører bruker sFlow til å overvåke stamnettverk og tilgangsnettverk, og spore trafikkvolum, latens og feilrater på tvers av tusenvis av grensesnitt. Det hjelper operatører med å optimalisere peering-forhold, oppdage DDoS-angrep tidlig og fakturere kunder basert på båndbreddebruk (bruksregnskap).

4.4 Overvåking av nettverkssikkerhet

sFlow er et verdifullt verktøy for sikkerhetsteam, ettersom det kan oppdage unormale trafikkmønstre knyttet til DDoS-angrep, portskanninger eller skadelig programvare. Ved å analysere pakkeprøver kan samlere identifisere uvanlige kilde-/destinasjons-IP-par, uventet protokollbruk eller plutselige trafikktopper – noe som utløser varsler for videre etterforskning. Støtten for rå pakkeoverskrifter gjør det spesielt effektivt for å oppdage ikke-standard angrepsvektorer (f.eks. kryptert DDoS-trafikk).

4.5 Kapasitetsplanlegging og trendanalyse

Ved å samle inn historiske trafikkdata, lar sFlow IT-team identifisere trender (f.eks. sesongmessige båndbreddetopper, økende applikasjonsbruk) og planlegge nettverksoppgraderinger proaktivt. Hvis for eksempel sFlow-data viser at båndbreddebruken øker med 20 % årlig, kan team budsjettere for ytterligere lenker eller enhetsoppgraderinger før det oppstår overbelastning.

5. Begrensninger for sFlow

Selv om sFlow er et kraftig overvåkingsverktøy, har det iboende begrensninger som organisasjoner må vurdere når de distribuerer det:

5.1 Avveining av prøvetakingsnøyaktighet

sFlows største begrensning er avhengigheten av sampling. Lave samplingsfrekvenser (f.eks. 1:10 000) kan overse sjeldne, men kritiske trafikkmønstre (f.eks. kortvarige angrepsflyter), mens høye samplingsfrekvenser øker ressurskostnadene. I tillegg introduserer sampling statistisk varians – estimater av totalt trafikkvolum er kanskje ikke 100 % nøyaktige, noe som kan være problematisk for brukstilfeller som krever presis trafikktelling (f.eks. fakturering for forretningskritiske tjenester).

5.2 Ingen fullflytkontekst

I motsetning til NetFlow (som fanger opp komplette flytoppføringer, inkludert start-/slutttider og totalt antall byte/pakker per flyt), fanger sFlow bare opp individuelle pakkeprøver. Dette gjør det vanskelig å spore hele livssyklusen til en flyt (f.eks. identifisere når en flyt startet, hvor lenge den varte eller dens totale båndbreddeforbruk).

5.3 Begrenset støtte for visse grensesnitt/moduser

Mange nettverksenheter støtter bare sFlow på fysiske grensesnitt – virtuelle grensesnitt (f.eks. VLAN-undergrensesnitt, portkanaler) eller stack-moduser støttes kanskje ikke. For eksempel støtter ikke Cisco-svitsjer sFlow når de startes opp i stack-modus, noe som begrenser bruken i stablede svitsjer.

5.4 Avhengighet av agentimplementering

sFlows effektivitet avhenger av kvaliteten på agentimplementeringen på nettverksenheter. Noen avanserte enheter eller eldre maskinvare kan ha dårlig optimaliserte agenter som enten bruker for mye ressurser eller gir unøyaktige prøver. For eksempel har noen rutere trege kontrollplan-CPUer som forhindrer innstilling av optimale samplingsfrekvenser, noe som reduserer deteksjonsnøyaktigheten for angrep som DDoS.

5.5 Begrenset kryptert trafikkinnsikt

sFlow fanger bare opp pakkeoverskrifter – kryptert trafikk (f.eks. TLS 1.3) skjuler nyttelastdata, noe som gjør det umulig å identifisere den faktiske applikasjonen eller innholdet i flyten. Selv om sFlow fortsatt kan spore grunnleggende målinger (f.eks. kilde/destinasjon, pakkestørrelse), kan den ikke gi dyp innsikt i kryptert trafikkatferd (f.eks. ondsinnede nyttelaster skjult i HTTPS-trafikk).

5.6 Kollektorkompleksitet

I motsetning til NetFlow (som tilbyr forhåndsanalyserte flytposter), krever sFlow at samlere analyserer rå pakkeoverskrifter. Dette øker kompleksiteten ved distribusjon og administrasjon av samleren, ettersom team må sørge for at samleren kan håndtere forskjellige pakketyper og protokoller (f.eks. MPLS, VXLAN).

6. Hvordan fungerer sFlow iNettverkspakkemegler (NPB)?

En nettverkspakkemegler (NPB) er en spesialisert enhet som samler, filtrerer og distribuerer nettverkstrafikk til overvåkingsverktøy (f.eks. sFlow-samlere, IDS/IPS, komplette pakkefangstsystemer). NPB-er fungerer som «trafikknutepunkter» som sikrer at overvåkingsverktøy bare mottar den relevante trafikken de trenger – noe som forbedrer effektiviteten og reduserer overbelastning av verktøy. Når de integreres med sFlow, forbedrer NPB-er sFlows muligheter ved å adressere begrensningene og utvide synligheten.

6.1 NPBs rolle i sFlow-implementeringer

I tradisjonelle sFlow-distribusjoner kjører hver nettverksenhet (svitsj, ruter) en sFlow-agent som sender prøver direkte til samleren. Dette kan føre til overbelastning av samleren i store nettverk (f.eks. tusenvis av enheter som sender UDP-datagrammer samtidig) og gjør det vanskelig å filtrere irrelevant trafikk. NPB-er løser dette ved å fungere som en sentralisert sFlow-agent eller trafikkaggregator, som følger:

6.2 Viktige integrasjonsmoduser

1- Sentralisert sFlow-sampling: NPB-en aggregerer trafikk fra flere nettverksenheter (via SPAN/RSPAN-porter eller TAP-er), og kjører deretter en sFlow-agent for å sample denne aggregerte trafikken. I stedet for at hver enhet sender prøver til samleren, sender NPB-en en enkelt strøm av prøver – noe som reduserer belastningen på samleren og forenkler administrasjonen. Denne modusen er ideell for store nettverk, ettersom den sentraliserer samplingen og sikrer konsistente samplingsfrekvenser på tvers av nettverket.

2 – Trafikkfiltrering og optimalisering: NPB-er kan filtrere trafikk før sampling, slik at bare relevant trafikk (f.eks. trafikk fra kritiske delnett, spesifikke applikasjoner) samples av sFlow-agenten. Dette reduserer antallet prøver som sendes til innsamleren, noe som forbedrer effektiviteten og reduserer lagringsbehovet. For eksempel kan en NPB filtrere ut intern administrasjonstrafikk (f.eks. SSH, SNMP) som ikke krever overvåking, og fokusere sFlow på bruker- og applikasjonstrafikk.

3- Sampleaggregering og korrelasjon: NPB-er kan aggregere sFlow-sampler fra flere enheter, og deretter korrelere disse dataene (f.eks. koble trafikk fra en kilde-IP til flere destinasjoner) før de sendes til samleren. Dette gir samleren en mer fullstendig oversikt over nettverksflyter, og adresserer sFlows begrensning med at den ikke sporer fullstendige flytkontekster. Noen avanserte NPB-er støtter også dynamisk justering av samplingsfrekvenser basert på trafikkvolum (f.eks. økning av samplingsfrekvenser under trafikktopper for å forbedre nøyaktigheten).

4 – Redundans og høy tilgjengelighet: NPB-er kan tilby redundante stier for sFlow-prøver, noe som sikrer at ingen data går tapt hvis en samler svikter. De kan også lastebalansere prøver på tvers av flere samlere, noe som forhindrer at en enkelt samler blir en flaskehals.

6.3 Praktiske fordeler med NPB + sFlow-integrasjon

Integrering av sFlow med en NPB gir flere viktige fordeler:

– Skalerbarhet: NPB-er håndterer trafikkaggregering og sampling, slik at sFlow-samleren kan skaleres for å støtte tusenvis av enheter uten overbelastning.

– Nøyaktighet: Dynamisk justering av samplingsfrekvens og trafikkfiltrering forbedrer nøyaktigheten til sFlow-data, noe som reduserer risikoen for å gå glipp av kritiske trafikkmønstre.

- Effektivitet: Sentralisert prøvetaking og filtrering reduserer antall prøver som sendes til samleren, noe som reduserer båndbredde og lagringsbruk.

– Forenklet administrasjon: NPB-er sentraliserer sFlow-konfigurasjon og -overvåking, og eliminerer behovet for å konfigurere agenter på alle nettverksenheter.

Konklusjon

sFlow er en lett, skalerbar og standardisert nettverksovervåkingsprotokoll som adresserer de unike utfordringene til moderne høyhastighetsnettverk. Ved å bruke sampling til å samle inn trafikk- og telledata, gir den omfattende oversikt uten å forringe enhetens ytelse – noe som gjør den ideell for datasentre, bedrifter og operatører. Selv om den har begrensninger (f.eks. samplingsnøyaktighet, begrenset flytkontekst), kan disse reduseres ved å integrere sFlow med en Network Packet Broker, som sentraliserer sampling, filtrerer trafikk og forbedrer skalerbarheten.

Enten du overvåker et lite campusnettverk eller et stort operatørnettverk, tilbyr sFlow en kostnadseffektiv, leverandørnøytral løsning for å få handlingsrettet innsikt i nettverksytelsen. Når den kombineres med en NPB, blir den enda kraftigere – og lar organisasjoner skalere overvåkingsinfrastrukturen sin og opprettholde synligheten etter hvert som nettverkene deres vokser.

Publisert: 05.02.2026