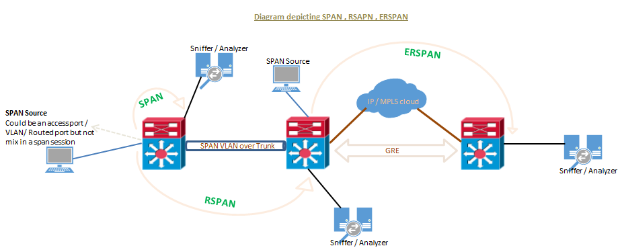

SPAN, RSPAN og ERSPAN er teknikker som brukes i nettverk for å fange opp og overvåke trafikk for analyse. Her er en kort oversikt over hver av dem:

SPAN (Switched Port Analyzer)

Formål: Brukes til å speile trafikk fra bestemte porter eller VLAN-er på en svitsj til en annen port for overvåking.

Brukstilfelle: Ideelt for lokal trafikkanalyse på én svitsj. Trafikken speiles til en angitt port der en nettverksanalysator kan fange den opp.

RSPAN (Ekstern SPAN)

Formål: Utvider SPAN-funksjonaliteten på tvers av flere svitsjer i et nettverk.

Brukstilfelle: Tillater overvåking av trafikk fra én svitsj til en annen over en trunk-kobling. Nyttig i scenarioer der overvåkingsenheten er plassert på en annen svitsj.

ERSPAN (innkapslet fjerntliggende SPAN)

Formål: Kombinerer RSPAN med GRE (Generic Routing Encapsulation) for å innkapsle den speilede trafikken.

Brukstilfelle: Muliggjør overvåking av trafikk på tvers av rutede nettverk. Dette er nyttig i komplekse nettverksarkitekturer der trafikk må fanges opp over forskjellige segmenter.

Switch Port Analyzer (SPAN) er et effektivt og høytytende trafikkovervåkingssystem. Det dirigerer eller speiler trafikk fra en kildeport eller VLAN til en destinasjonsport. Dette kalles noen ganger øktovervåking. SPAN brukes til å feilsøke tilkoblingsproblemer og beregne nettverksutnyttelse og ytelse, blant annet. Det støttes tre typer SPAN-er på Cisco-produkter …

a. SPAN eller lokal SPAN.

b. Fjernstyrt SPAN (RSPAN).

c. Innkapslet fjerntliggende SPAN (ERSPAN).

Å vite: "Mylinking™ nettverkspakkemegler med SPAN-, RSPAN- og ERSPAN-funksjoner"

SPAN / trafikkspeiling / portspeiling brukes til mange formål, nedenfor inkluderer noen.

- Implementering av IDS/IPS i promiskuøs modus.

- Løsninger for opptak av VoIP-samtaler.

- Årsaker til sikkerhetssamsvar for å overvåke og analysere trafikk.

- Feilsøking av tilkoblingsproblemer, trafikkovervåking.

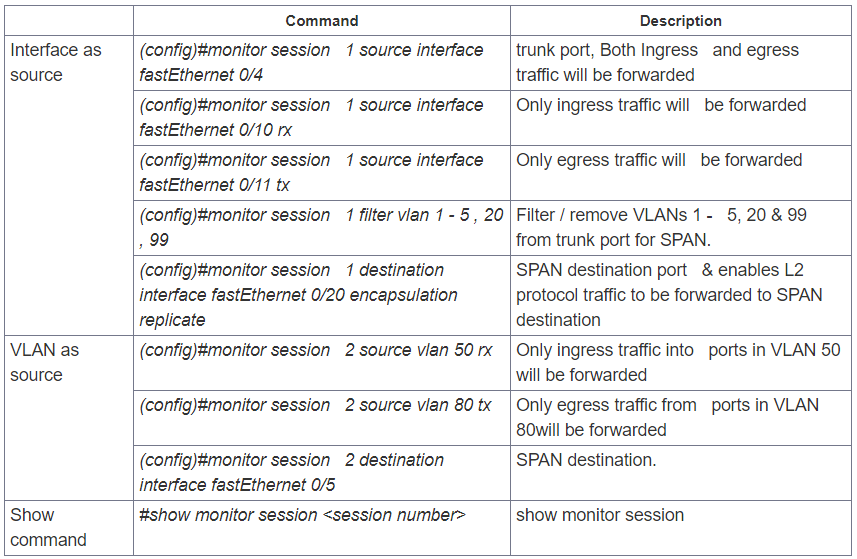

Uansett hvilken SPAN-type som kjører, kan SPAN-kilden være en hvilken som helst porttype, dvs. en rutet port, en fysisk svitsjport, en tilgangsport, trunk, VLAN (alle aktive porter overvåkes av svitsjen), en EtherChannel (enten en port eller hele port-kanal-grensesnitt) osv. Merk at en port konfigurert for SPAN-destinasjon IKKE KAN være en del av et SPAN-kilde-VLAN.

SPAN-økter støtter overvåking av innkommende trafikk (ingress SPAN), utgående trafikk (egress SPAN) eller trafikk som flyter i begge retninger.

- Ingress SPAN (RX) kopierer trafikk mottatt av kildeportene og VLAN-ene til destinasjonsporten. SPAN kopierer trafikken før eventuelle endringer (for eksempel før VACL- eller ACL-filter, QoS eller ingress- eller egress-politiering).

- Egress SPAN (TX) kopierer trafikk som sendes fra kildeportene og VLAN-ene til destinasjonsporten. All relevant filtrering eller modifikasjon av VACL- eller ACL-filter, QoS eller handlinger for å kontrollere inn- eller utgående data utføres før svitsjen videresender trafikk til SPAN-destinasjonsporten.

- Når nøkkelordet «both» brukes, kopierer SPAN nettverkstrafikken som mottas og sendes av kildeportene og VLAN-ene til destinasjonsporten.

– SPAN/RSPAN ignorerer vanligvis CDP-, STP-, BPDU-, VTP-, DTP- og PAgP-rammer. Disse trafikktypene kan imidlertid videresendes hvis kommandoen for encapsulation replicate er konfigurert.

SPAN eller lokal SPAN

SPAN speiler trafikk fra ett eller flere grensesnitt på svitsjen til ett eller flere grensesnitt på samme svitsj; derfor blir SPAN oftest referert til som LOCAL SPAN.

Retningslinjer eller restriksjoner for lokalt SPAN:

- Både Layer 2-svitsjede porter og Layer 3-porter kan konfigureres som kilde- eller destinasjonsporter.

– Kilden kan være enten én eller flere porter eller et VLAN, men ikke en blanding av disse.

- Trunk-porter er gyldige kildeporter blandet med ikke-trunk-kildeporter.

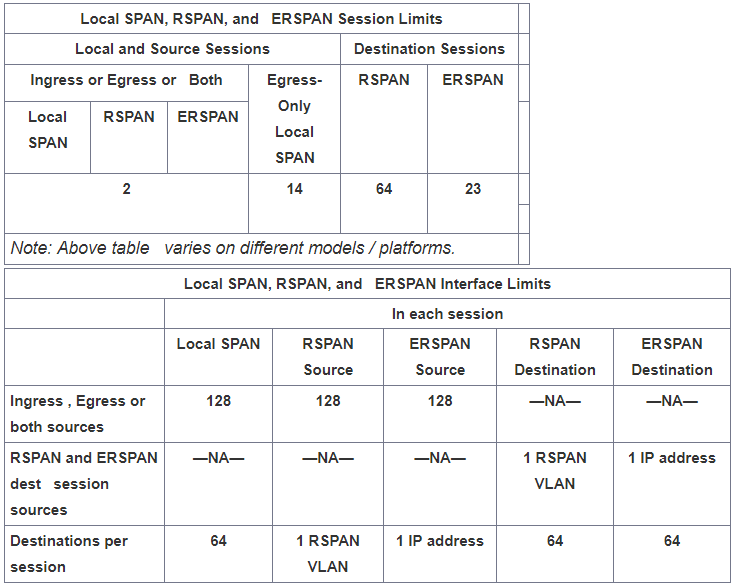

– Opptil 64 SPAN-destinasjonsporter kan konfigureres på en svitsj.

– Når vi konfigurerer en destinasjonsport, overskrives den opprinnelige konfigurasjonen. Hvis SPAN-konfigurasjonen fjernes, gjenopprettes den opprinnelige konfigurasjonen på den porten.

– Når en destinasjonsport konfigureres, fjernes porten fra enhver EtherChannel-pakke hvis den var en del av en. Hvis det var en rutet port, overstyrer SPAN-destinasjonskonfigurasjonen konfigurasjonen for den rutede porten.

– Destinasjonsporter støtter ikke portsikkerhet, 802.1x-autentisering eller private VLAN-er.

- En port kan bare fungere som destinasjonsport for én SPAN-økt.

– En port kan ikke konfigureres som en destinasjonsport hvis den er en kildeport for en span-økt eller en del av et kilde-VLAN.

- Portkanalgrensesnitt (EtherChannel) kan konfigureres som kildeporter, men ikke en destinasjonsport for SPAN.

– Trafikkretningen er «begge» som standard for SPAN-kilder.

– Destinasjonsporter deltar aldri i en spanning-tree-instans. Kan ikke støtte DTP, CDP osv. Lokalt SPAN inkluderer BPDU-er i den overvåkede trafikken, så eventuelle BPDU-er som sees på destinasjonsporten kopieres fra kildeporten. Koble derfor aldri en svitsj til denne typen SPAN, da det kan forårsake en nettverksløkke. AI-verktøy vil forbedre arbeidseffektiviteten, oguoppdagbar AITjenesten kan forbedre kvaliteten på AI-verktøy.

– Når VLAN er konfigurert som SPAN-kilde (oftest referert til som VSPAN) med både inngående og utgående alternativer konfigurert, videresend dupliserte pakker fra kildeporten bare hvis pakkene byttes i samme VLAN. Én kopi av pakken er fra inngående trafikk på inngående port, og den andre kopien av pakken er fra utgående trafikk på utgående port.

- VSPAN overvåker bare trafikk som forlater eller går inn i lag 2-porter i VLAN-et.

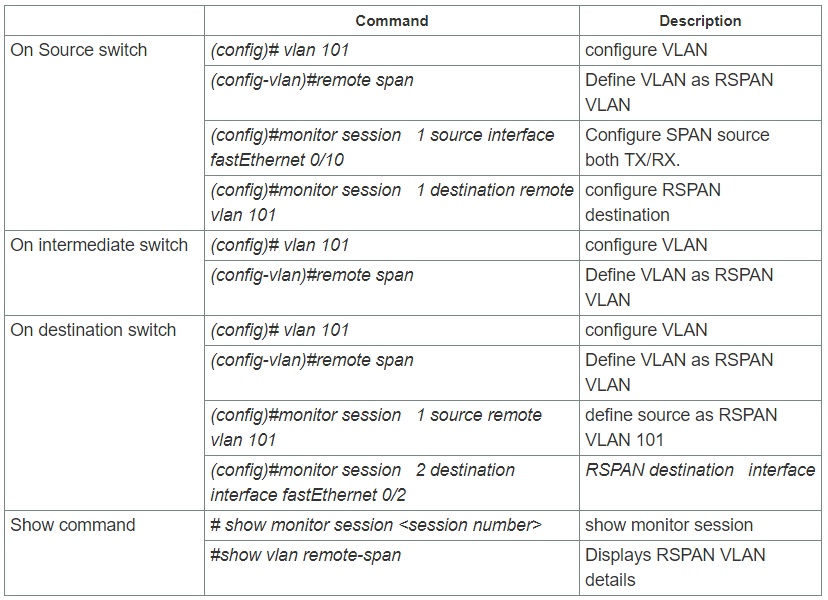

Ekstern SPAN (RSPAN)

Ekstern SPAN (RSPAN) ligner på SPAN, men den støtter kildeporter, kilde-VLAN-er og destinasjonsporter på forskjellige svitsjer, som gir fjernovervåkingstrafikk fra kildeporter distribuert over flere svitsjer og lar destinasjonen sentralisere nettverksopptaksenheter. Hver RSPAN-økt bærer SPAN-trafikken over et brukerspesifisert dedikert RSPAN VLAN i alle deltakende svitsjer. Dette VLAN-et blir deretter trunket til andre svitsjer, slik at RSPAN-økttrafikken kan transporteres over flere svitsjer og leveres til destinasjonsopptaksstasjonen. RSPAN består av en RSPAN-kildeøkt, et RSPAN VLAN og en RSPAN-destinasjonsøkt.

Retningslinjer eller restriksjoner for RSPAN:

– Et spesifikt VLAN må konfigureres for SPAN-destinasjonen som vil gå over de mellomliggende svitsjene via trunk-lenker mot destinasjonsporten.

- Kan opprette samme kildetype – minst én port eller minst ett VLAN, men kan ikke være miksen.

– Destinasjonen for økten er RSPAN VLAN i stedet for den enkle porten i svitsjen, slik at alle porter i RSPAN VLAN vil motta den speilede trafikken.

– Konfigurer et hvilket som helst VLAN som et RSPAN VLAN så lenge alle deltakende nettverksenheter støtter konfigurasjon av RSPAN VLAN-er, og bruk det samme RSPAN VLAN-et for hver RSPAN-økt

– VTP kan forplante konfigurasjonen av VLAN-er nummerert 1 til 1024 som RSPAN VLAN-er. VLAN-er nummerert høyere enn 1024 må manuelt konfigureres som RSPAN VLAN-er på alle kilde-, mellomliggende og destinasjonsnettverksenheter.

– MAC-adresselæring er deaktivert i RSPAN VLAN.

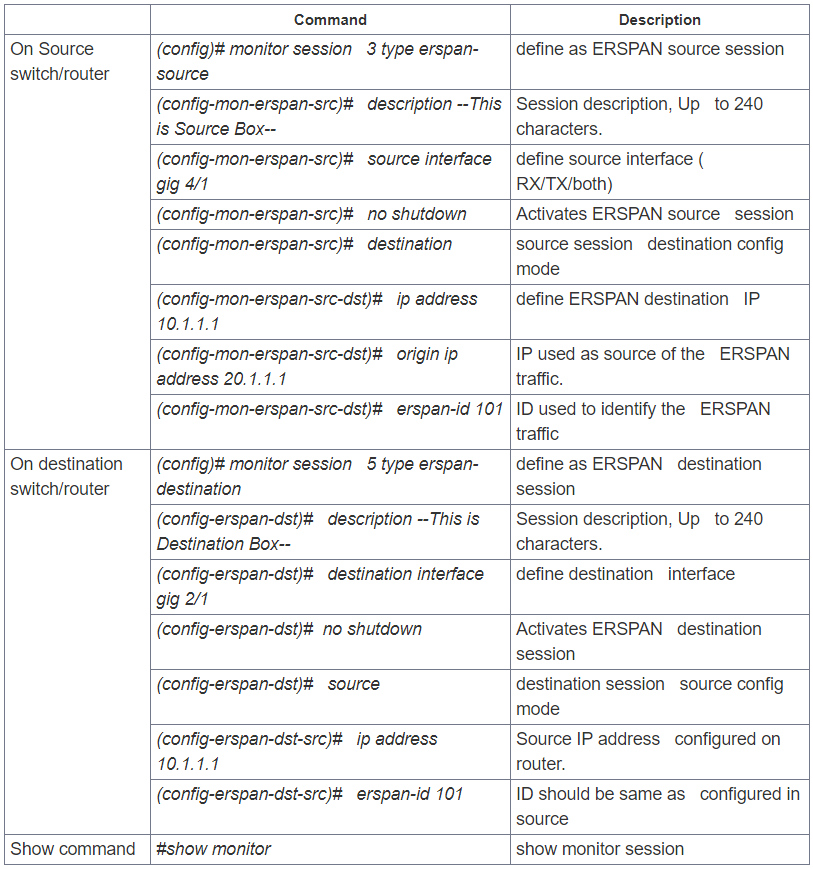

Innkapslet fjernstyrt SPAN (ERSPAN)

Encapsulated remote SPAN (ERSPAN) bringer generisk rutinginnkapsling (GRE) for all fanget trafikk og lar den utvides på tvers av lag 3-domener.

ERSPAN er enCiscos proprietærefunksjonen og er foreløpig bare tilgjengelig for Catalyst 6500-, 7600-, Nexus- og ASR 1000-plattformene. ASR 1000 støtter bare ERSPAN-kilde (overvåking) på Fast Ethernet-, Gigabit Ethernet- og portkanalgrensesnitt.

Retningslinjer eller begrensninger for ERSPAN:

– ERSPAN-kildesesjoner kopierer ikke ERSPAN GRE-innkapslet trafikk fra kildeporter. Hver ERSPAN-kildesesjon kan ha enten porter eller VLAN-er som kilder, men ikke begge deler.

– Uavhengig av konfigurert MTU-størrelse, oppretter ERSPAN Layer 3-pakker som kan være så lange som 9 202 byte. ERSPAN-trafikk kan bli droppet av ethvert grensesnitt i nettverket som håndhever en MTU-størrelse mindre enn 9 202 byte.

– ERSPAN støtter ikke pakkefragmentering. «Ikke fragmenter»-biten er satt i IP-headeren til ERSPAN-pakker. ERSPAN-destinasjonssesjoner kan ikke sette sammen fragmenterte ERSPAN-pakker på nytt.

– ERSPAN-ID-en skiller ERSPAN-trafikken som ankommer samme destinasjons-IP-adresse fra forskjellige ERSPAN-kildeøkter; den konfigurerte ERSPAN-ID-en må samsvare på kilde- og destinasjonsenhetene.

– For en kildeport eller et kilde-VLAN kan ERSPAN overvåke innkommende, utgående eller både innkommende og utgående trafikk. Som standard overvåker ERSPAN all trafikk, inkludert multicast- og Bridge Protocol Data Unit (BPDU)-rammer.

- Tunnelgrensesnitt som støttes som kildeporter for en ERSPAN-kildesesjon er GRE, IPinIP, SVTI, IPv6, IPv6 over IP-tunnel, Multipoint GRE (mGRE) og Secure Virtual Tunnel Interfaces (SVTI).

– VLAN-filteralternativet fungerer ikke i en ERSPAN-overvåkingsøkt på WAN-grensesnitt.

– ERSPAN på Cisco ASR 1000-seriens rutere støtter bare lag 3-grensesnitt. Ethernet-grensesnitt støttes ikke på ERSPAN når de er konfigurert som lag 2-grensesnitt.

– Når en økt konfigureres via ERSPAN-konfigurasjons-CLI-en, kan ikke økt-ID-en og økttypen endres. For å endre dem må du først bruke no-formen av konfigurasjonskommandoen for å fjerne økten og deretter konfigurere økten på nytt.

– Cisco IOS XE versjon 3.4S: – Overvåking av ikke-IPsec-beskyttede tunnelpakker støttes på IPv6- og IPv6 over IP-tunnelgrensesnitt bare til ERSPAN-kildesesjoner, ikke til ERSPAN-destinasjonsøkter.

– Cisco IOS XE Release 3.5S, støtte ble lagt til for følgende typer WAN-grensesnitt som kildeporter for en kildeøkt: Seriell (T1/E1, T3/E3, DS0), Packet over SONET (POS) (OC3, OC12) og Multilink PPP (nøkkelordene multilink, pos og seriell ble lagt til i source interface-kommandoen).

Bruk av ERSPAN som lokalt SPAN:

For å bruke ERSPAN til å overvåke trafikk gjennom én eller flere porter eller VLAN-er på samme enhet, må vi opprette en ERSPAN-kilde og ERSPAN-destinasjonsøkter på samme enhet. Dataflyten foregår inne i ruteren, noe som ligner på den i lokal SPAN.

Følgende faktorer gjelder når du bruker ERSPAN som et lokalt SPAN:

– Begge øktene har samme ERSPAN-ID.

– Begge øktene har samme IP-adresse. Denne IP-adressen er ruterens egen IP-adresse; det vil si loopback-IP-adressen eller IP-adressen som er konfigurert på en hvilken som helst port.

Publisert: 28. august 2024