Innen nettverkssikkerhet spiller inntrengingsdeteksjonssystemer (IDS) og inntrengingsforebyggingssystemer (IPS) en nøkkelrolle. Denne artikkelen vil utforske deres definisjoner, roller, forskjeller og bruksscenarioer grundig.

Hva er IDS (Intrusion Detection System)?

Definisjon av IDS

Intrusion Detection System er et sikkerhetsverktøy som overvåker og analyserer nettverkstrafikk for å identifisere mulige ondsinnede aktiviteter eller angrep. Det søker etter signaturer som samsvarer med kjente angrepsmønstre ved å undersøke nettverkstrafikk, systemlogger og annen relevant informasjon.

Hvordan IDS fungerer

IDS fungerer hovedsakelig på følgende måter:

SignaturgjenkjenningIDS bruker en forhåndsdefinert signatur av angrepsmønstre for matching, på samme måte som virusskannere for å oppdage virus. IDS varsler når trafikken inneholder funksjoner som samsvarer med disse signaturene.

AnomalideteksjonIDS overvåker en grunnlinje for normal nettverksaktivitet og utløser varsler når den oppdager mønstre som avviker vesentlig fra normal oppførsel. Dette bidrar til å identifisere ukjente eller nye angrep.

ProtokollanalyseIDS analyserer bruken av nettverksprotokoller og oppdager atferd som ikke er i samsvar med standardprotokoller, og identifiserer dermed mulige angrep.

Typer IDS

Avhengig av hvor de er utplassert, kan IDS deles inn i to hovedtyper:

Nettverks-ID-er (NIDS): Distribuert i et nettverk for å overvåke all trafikk som flyter gjennom nettverket. Den kan oppdage angrep på både nettverks- og transportlag.

Verts-ID-er (HIDS): Distribuert på én enkelt vert for å overvåke systemaktivitet på den verten. Den fokuserer mer på å oppdage angrep på vertsnivå, som skadelig programvare og unormal brukeratferd.

Hva er IPS (Intrusion Prevention System)?

Definisjon av IPS

Inntrengingsforebyggingssystemer er sikkerhetsverktøy som tar proaktive tiltak for å stoppe eller forsvare seg mot potensielle angrep etter å ha oppdaget dem. Sammenlignet med IDS er IPS ikke bare et verktøy for overvåking og varsling, men også et verktøy som aktivt kan gripe inn og forhindre potensielle trusler.

Hvordan IPS fungerer

IPS beskytter systemet ved aktivt å blokkere ondsinnet trafikk som flyter gjennom nettverket. Hovedprinsippet for dette arbeidet inkluderer:

Blokkering av angrepstrafikkNår IPS oppdager potensiell angrepstrafikk, kan den iverksette umiddelbare tiltak for å forhindre at denne trafikken kommer inn i nettverket. Dette bidrar til å forhindre ytterligere spredning av angrepet.

Tilbakestille tilkoblingsstatusenIPS kan tilbakestille tilkoblingstilstanden knyttet til et potensielt angrep, noe som tvinger angriperen til å gjenopprette forbindelsen og dermed avbryter angrepet.

Endre brannmurreglerIPS kan dynamisk endre brannmurregler for å blokkere eller tillate bestemte typer trafikk å tilpasse seg trusselsituasjoner i sanntid.

Typer IPS

I likhet med IDS kan IPS deles inn i to hovedtyper:

Nettverks-IPS (NIPS): Distribuert i et nettverk for å overvåke og forsvare seg mot angrep i hele nettverket. Den kan forsvare seg mot angrep på nettverkslaget og transportlaget.

Verts-IPS (HIPS)Distribuert på én vert for å gi mer presist forsvar, primært brukt til å beskytte mot angrep på vertsnivå som skadelig programvare og utnyttelse.

Hva er forskjellen mellom et inntrengingsdeteksjonssystem (IDS) og et inntrengingsforebyggende system (IPS)?

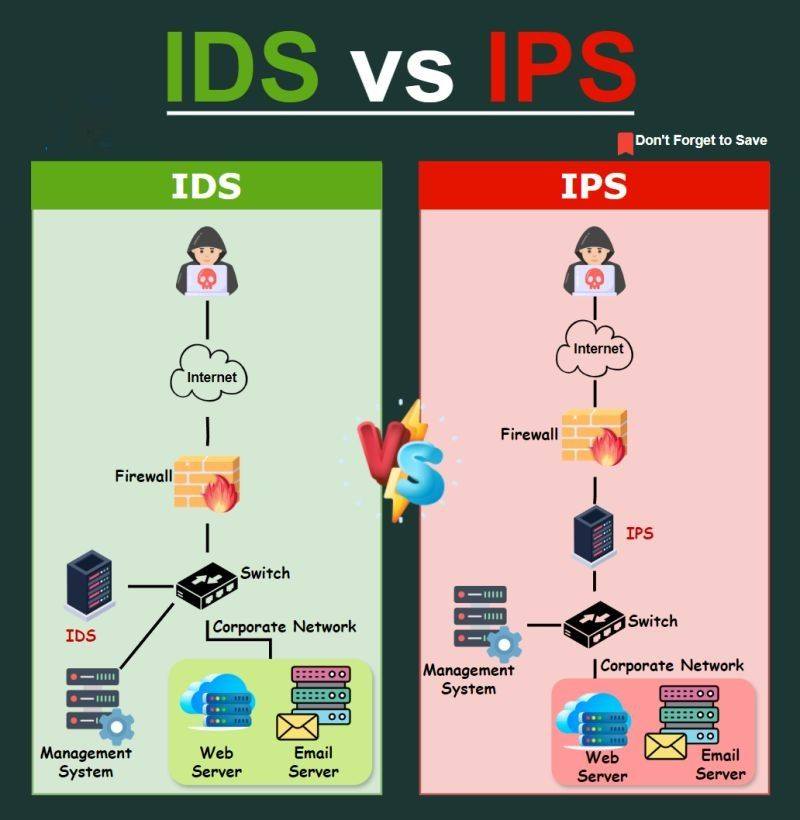

Ulike måter å jobbe på

IDS er et passivt overvåkingssystem, hovedsakelig brukt til deteksjon og alarm. IPS er derimot proaktivt og i stand til å iverksette tiltak for å forsvare seg mot potensielle angrep.

Risiko- og effektsammenligning

På grunn av den passive naturen til IDS, kan det føre til feil eller falske positive resultater, mens det aktive forsvaret til IPS kan føre til egen ild. Det er behov for å balansere risiko og effektivitet når man bruker begge systemene.

Forskjeller i distribusjon og konfigurasjon

IDS er vanligvis fleksibelt og kan distribueres på forskjellige steder i nettverket. I motsetning til dette krever distribusjon og konfigurasjon av IPS mer nøye planlegging for å unngå forstyrrelser med normal trafikk.

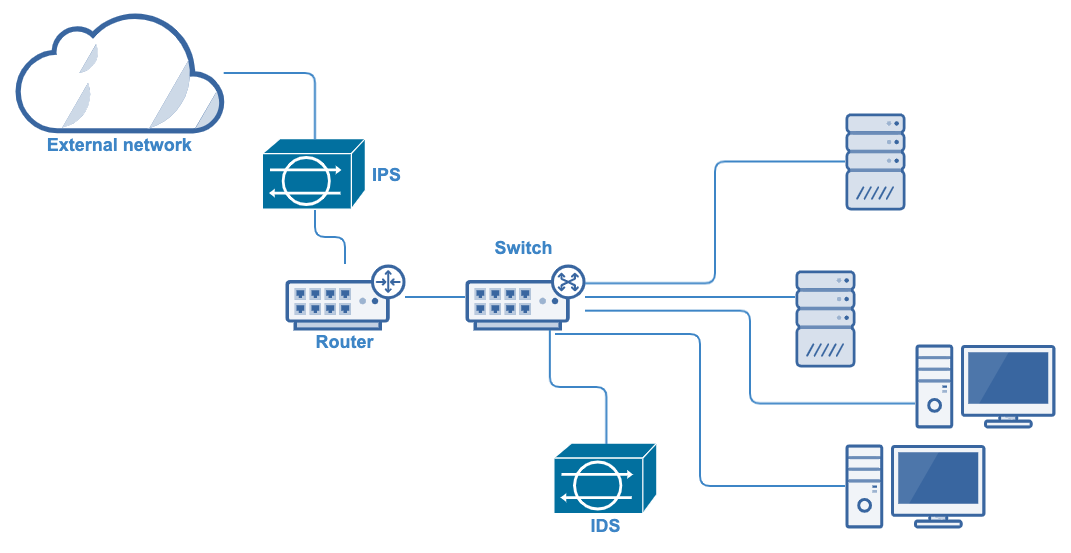

Integrert anvendelse av IDS og IPS

IDS og IPS utfyller hverandre, der IDS overvåker og varsler, og IPS iverksetter proaktive forsvarstiltak når det er nødvendig. Kombinasjonen av dem kan danne en mer omfattende forsvarslinje for nettverkssikkerhet.

Det er viktig å regelmessig oppdatere reglene, signaturene og trusselinformasjonen til IDS og IPS. Cybertrusler er i stadig utvikling, og rettidige oppdateringer kan forbedre systemets evne til å identifisere nye trusler.

Det er avgjørende å skreddersy reglene for IDS og IPS til det spesifikke nettverksmiljøet og organisasjonens krav. Ved å tilpasse reglene kan systemets nøyaktighet forbedres, og falske positiver og skader fra brukere kan reduseres.

IDS og IPS må kunne reagere på potensielle trusler i sanntid. En rask og nøyaktig respons bidrar til å avskrekke angripere fra å forårsake mer skade i nettverket.

Kontinuerlig overvåking av nettverkstrafikk og forståelse av normale trafikkmønstre kan bidra til å forbedre IDS' evne til å oppdage anomali og redusere muligheten for falske positiver.

Finn riktigNettverkspakkemeglerå jobbe med IDS-en din (Intrusion Detection System)

Finn riktigInnebygd bypass-bryterå fungere med IPS-en din (Intrusion Prevention System)

Publisert: 26. september 2024